Отключаем патчи spectre и meltdown в Linux (А стоит ли?)

...

и вот что я нагуглил и понял

...

Разработчики операционных систем выпустили патчи безопасности, но к сожалению, данные патчи вроде как в определенных сценариях замедляют систему вплоть до 30%. Казалось бы что цифра внушающая, но на практике падения производительности для рядового пользователя не должно быть заметно практически никак.

Для тех кто не знает что это такое пару слов о сути и то как я ее понимаю.

Производители процессоров для увеличения производительности своих процессоров с конца 90х годов начали внедрять систему спекулятивного вычисления. Суть заключается в предсказании результата выдаваемых данных процессором для программы. Вместо того что бы между задачами простаивать, "процессороное время" используется более продуктивно и процессор пытается уже посчитать задачу которая возможно будет полезна для программы. Если результат неудовлетворителен, пересчет происходит по новой и результат вычисляется "на лету".

На практике в некоторых задачах мы получаем значительный прирост производительности, так как множественные результаты которые требуют программы в определенный момент уже посчитаны и доступны. Но не все так гладко со спекулятивным вычислением.

К сожалению данный алгоритм работы процессора не совсем идеальный и уязвимости spectre и meltdown как раз основаны на несовершенстве работы спекулятивных вычислений.

А теперь о главном

Данные уязвимости не принесут вреда вашему компьютеру, они работают по принципу чтения данных находящихся в памяти процессора, но данные уязвимости способны похитить ваши логины, пароли и даже данные банковских карт.

Подливает масла в огонь и тот факт что вредоносный код может быть написан на jаvascript, а это уже как я думаю серьезная заявка для беспокойств.

Но мнение в этих ваших интернетах не всегда сходятся на одной точке зрения и кто то считает что не так страшен черт как его рисуют.

Я сам попробовал отключить данные заплатки и по сути... разницы в производительности не заметил. Но если вам все таки интересно, рассказываю как это делается.

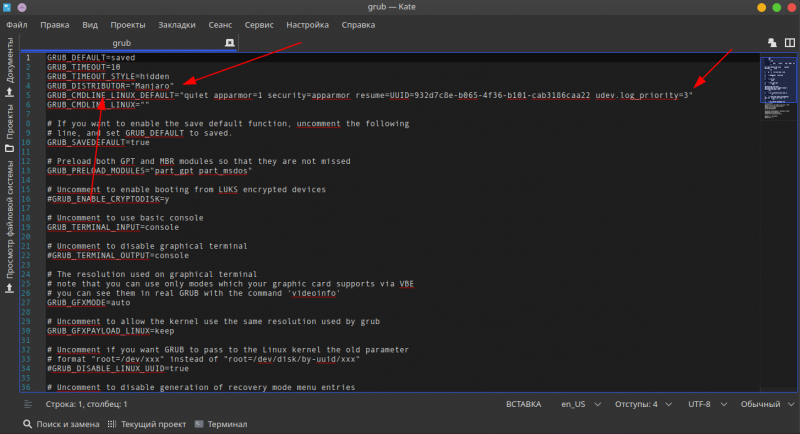

По следующему адресу редактируем файл/еtc/default/grubВ конце строке GRUB_CMDLINE_LINUX_DEFAULTдописываем параметры

noibrs noibpb nopti nospectre_v2 nospectre_v1 l1tf=off nospec_store_bypass_disable no_stf_barrier mds=off tsx=on tsx_async_abort=off mitigations=off

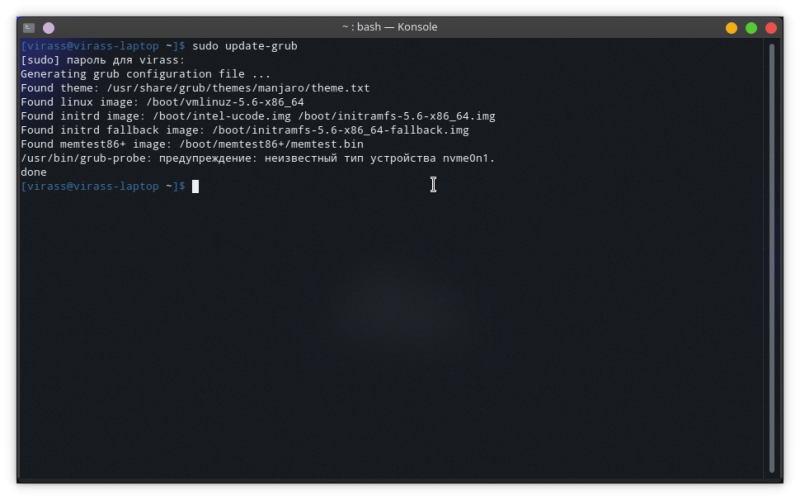

Далее обновляем параметры grub

Далее обновляем параметры grubsudo update-grub После чего перезагружаемся и на этом все.

После чего перезагружаемся и на этом все.Повторюсь что данная процедура в большинстве случаев не прибавит производительности вашей системе и все что вы делаете на ваш страх и риск.

P.S. После недели использования ноутбука с данными настройками, разницы в производительности не наблюдаю, вернул для себя все как и было.